Obecnie wiele osób interesuje się blockchainem i rozważawydobywanie kryptowalutjako okazję do zarobienia pieniędzy lub po prostu interesującą inwestycję. Jednak nie każdy ma pomysł na to, jak działa z technicznego punktu widzenia i nie zagłębia się w podstawy wydobycia. W tym artykule przyjrzymy się najpopularniejszym algorytmom kryptograficznym i powiemy, co to jest. Poniżej znajduje się lista najpopularniejszych monet oraz algorytmy, których używają.

Co to jest algorytm w górnictwie

Wszystkie kryptowaluty używają różnych algorytmów mieszających odpowiedzialnych za pracęblockchain . Z ich pomocą następuje dekodowanie i dzięki nim gwarantowana jest wiarygodność danych. Tworzenie algorytmu jest zawsze pracą specjalistów kryptograficznych. Właściciele sprzętu górniczego, na przykład karty wideo lub specjalne urządzenia asic, otrzymują nagrody za utrzymanie funkcjonowania sieci określonej kryptowaluty. Ogólnie rzecz biorąc, górnictwo jest złożonym algorytmem do zarabiania pieniędzy na monecie z elektrycznością, która jest wydawana w zamian za kryptę. Każdy algorytm haszujący używa oddzielnych programów, które są specjalnie wyostrzone.

Jednak sama praca szyfrowania nie wystarcza do zbudowania niezawodnego blockchaina. Ze względu na to, że każdy członek sieci może dodać wpis, proces ten powinien zostać w jakiś sposób sprawdzony. Aby to zrobić, użyj specjalnego dowodu, aby osiągnąć konsensus. To są potwierdzenia, które tyczekanie przy wysyłaniu nowej transakcji.

Najpopularniejszym konsensusem jestDowód pracy (PoW) i Dowód Stawka (PoS) . PoW i przetłumaczone - to dowód pracy. Podejście to zakłada, że aby ukończyć działanie, musisz wykonać pracę, którą można wykonać bez przerwy.

PoS jest dowodem własności. Daje możliwość generowania bloków tylko do tych węzłów sieci, które mają monety na koncie. W tym przypadku liczba monet zwiększa prawdopodobieństwo wystąpienia generacji.

Istnieją również inne sposoby osiągania konsensusu, które są mniej popularne. Wszystkie są ukierunkowane na konkretne projekty i często są z powodzeniem wykorzystywane w niszowych rozwiązaniach, dla których zostały opracowane.

Podstawowe algorytmy szyfrowania

Najpierw musisz dowiedzieć się, jakie są algorytmy górnicze. Tutaj wymieniamy tylko te najpopularniejsze, które są używane do wydobywania popularnych kryptowalut, takich jak bitcoinlubeter . Jednak na rynku pojawiają się nowe, bardziej nowoczesne algorytmy, które oferują większą niezawodność, wydajność i produktywność.

Nowsze algorytmy są coraz częściej chronione przed asiki. Faktem jest, że obecność takich urządzeń na rynku pozwala grupie górników przemysłowych uzyskać większość mocy obliczeniowej sieci. To sprawia, że jest mniej zdecentralizowany i narusza jedną z zasad kryptowaluty.

Ochrona przed tymi urządzeniami zwiększa liczbę potencjalnych górników, ponieważw górnictwie można użyć prawie każdej mniej lub bardziej nowoczesnej karty graficznej. Dzięki temu sieć jest bardziej niezawodna i stabilna.

- SHA-256jest algorytmem, który jest podstawą dobrze znanego Bitcoina. Wydajność kart wideo w tym algorytmie od dawna spadła z powodu pojawienia się na rynku specjalnych urządzeń zwanych górnikami ASIC. Wiele nowych projektów lub widelców Bitcoinów nadal wykorzystuje ten algorytm jako podstawę.

- Scryptto algorytm używany do pracylightcoin , jednej z głównych alternatyw dla Bitcoin. Było to szczególnie popularne, gdy ASIKI nie istniał pod nim. Teraz sprzęt górniczy do Skryptu nie jest niczym niezwykłym, a wydobywanie monet za pomocą tego algorytmu na kartach wideo jest bez znaczenia.

- X11to kolejny popularny algorytm wykorzystujący anonimową kryptowalutęDash . Ustawił się dobrze na nowoczesnych kartach wideo, aż do 2017 roku rozpoczęła się premiera ASIC dla X11.

- Cryptonight- podstawa anonimowej monetyMonero . Szczególnie godne uwagi jest to, że jest on chroniony przed ASIC i działa tylko na procesorach i kartach graficznych.

- Dagger Hashimoto (Ethash)- algorytm wykorzystujący kryptowalutęEther . Jest również przeznaczony do kart wideo, ponieważ do działania wymagane są duże ilości pamięci wideo. Obsługiwane są wszystkie nowoczesne typy kart.

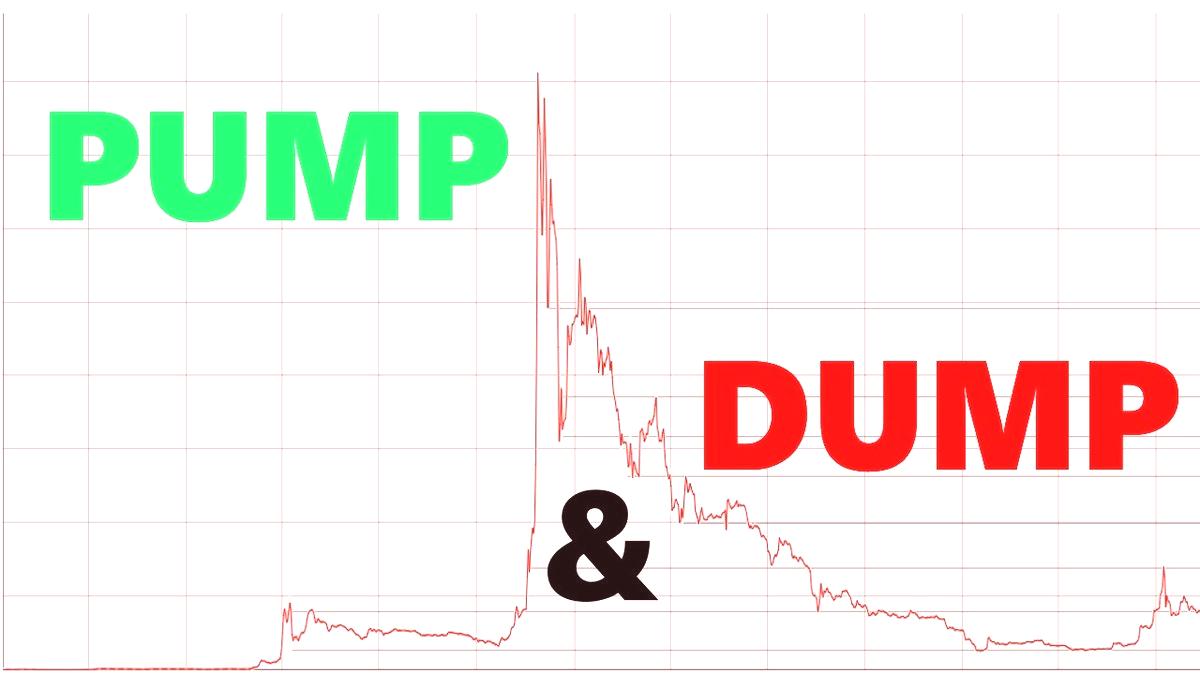

- Equihash- stał się szczególnie popularny wśród górników po rosnącej złożoności sieci Ethereum. Ta technologia jest używana wZCash . Tam został uruchomiony w trybie zimnego startu, którysztucznie zwiększyło złożoność w pierwszych dniach, co znacząco wpłynęło na przebieg.

Tabela algorytmów kryptowaluty

Poniżej znajduje się lista 50 najpopularniejszych kryptowalut, które można wydobyć i ich algorytmy. W rzeczywistości istnieje wiele innych walut, które można wydobywać (patrzlista wszystkich kryptowalut ). Szczególnie korzystne okazały się projekty wydobywcze, ale pod warunkiem, że są obiecujące. Początkowo złożoność jest niska i jest mniej konkurentów w obliczu innych górników. Pozwala to zarabiać na początku dobre pieniądze i po prostu czekać na dalszy wzrost wartości monet.

| Kryptowaluta | Algorytm szyfrowania | Algorytm konsensusu |

|---|---|---|

| Bitcoin (BTC) | SHA256 | PoW |

| Ethereum (ETH) | Ethash | PoW |

| Bitcoin Cash (BCH) | SHA256 | PoW |

| Litecoin (LTC) | Scrypt | PoW |

| Monero (XMR) | CryptoNight | PoW |

| Dash (DASH) | X11 | PoW /PoS |

| Ethereum Classic (ETC) | Ethash | PoW |

| Bitcoin Gold (BTG) | Equihash | PoW |

| ZCash (ZEC) | Equihash | PoW |

| Verge (XVG) | Scrypt Lyra2Rev2 X17 Blake (2s) Groestl |

PoW |

| Siacoin (SC) | Blake2b | PoW |

| Bytecoin (BCN) | CryptoNight | PoW |

| Dogecoin (DOGE) | Scrypt | PoW |

| Augur (REP) | - | - |

| Decred (DCR) | Blake256 | PoW /PoS |

| Komodo (KMD) | Equihash | dPoW /PoW |

| DigiByte (DGB) | Scrypt SHA256 QUBIT SKEIN Groestl |

PoW |

| Monacoin (MONA) | Scrypt | PoW |

| Elektroneum (ETN) | CryptoNight | PoW |

| ZCoin (XZC) | Lyra2RE | PoW |

| Reddcoin (RDD) | Scrypt | PoW /PoS |

| Vertcoin (VTC) | Lyra2RE | PoW |

| Bitcore (BTX) | TimeTravel | PoW |

| SmartCash (SMART) | Keccak | PoW |

| GameCredits (GAME) | Scrypt | PoW |

| NavCoin (NAV) | Scrypt | PoW /PoS |

| Ubiq (UBQ) | Dagger-Hashimoto | PoW |

| Zencash (ZEN) | Equihash | PoW |

| DigitalNote (XDN) | CryptoNight | PoW |

| Peercoin (PPC) | SHA256 | - |

| Feathercoin (FTC) | Scrypt | PoW |

| Einsteinium (EMC2) | Scrypt | PoW |

| Gulden (NLG) | Scrypt | PoW |

| LBRY (LBC) | LBRY | - |

| Viacoin (VIA) | Scrypt | PoW |

| Metaverse (ETP) | Ethash | - |

| Cloakcoin (CLOAK) | X13 | PoW /PoS |

| Aeon (AEON) | CryptoNight-Lite | PoW |

| Unobtanium (UNO) | SHA256 | PoW |

| GroestlCoin (GRS) | Groestl | PoW |

| Korona (CRW) | SHA256 | PoW |

| Namecoin (NMC) | SHA256 | PoW |

| Potcoin (POT) | Scrypt | PoW |

| Shift (SHIFT) | DPoS | DPoS |

| DeepOnion (ONION) | X13 | PoW /PoS |

| Mooncoin (MOON) | Scrypt | PoW |

| Sibcoin (SIB) | X11GOST | PoW |

| Pascalcoin (PASC) | Pascal | - |

| Diament (DMD) | Groestl | PoW /PoS |

| MonetaryUnit (MUE) | X11 | POW |

Wniosek

W tej recenzji udało nam się dowiedzieć, jakie są algorytmy szyfrowania, porozmawiać o ich typach i sporządzić listę najpopularniejszych monet górniczych. Przemysł kryptowalut jest wciąż na samym początku swojego rozwoju. Każdego dnia pojawiają się nowe typy konsensusu w blockchain, algorytmy kryptowalut zmieniają się i poprawiają. Takie zmiany zawsze interesują publiczność i warto obserwować ten rynek.